- EurópaÁzsiaKözel-Kelet

- Minden ellenőrző lista

- Call Center

- Call center megfelelőségi ellenőrzőlista

Call center megfelelőségi ellenőrzőlista

A Call center megfelelőségi ellenőrzőlista biztonsági és információvédelmi ajánlásokat tartalmaz a kapcsolattartó központok számára, a hálózati infrastruktúra kiépítésétől a kártyabirtokos adatok védelméig.

- Biztonságos hálózati infrastruktúra kiépítése és fenntartása

- Fejlesszen ki egy sebezhetőség-kezelő programot

- Védje a kártyabirtokosok adatait

- Helyezzen be egy információbiztonsági politikát

- Végezzen erős hozzáférés-felügyeleti intézkedéseket a LiveAgent segítségével

- Hangtranzakciók biztosítása titkosítással

- A fizetési információkhoz való hozzáférés megakadályozása

- Ne írjon le érzékeny információkat

- Minimalizálja a mobileszközök használatát a munkaterületen

- Rendszeresen figyelje és tesztelje a hálózatokat

Vállalkozástulajdonosként tisztában lesz a vonatkozó törvények és előírások betartásának fontosságával. Különösen veszélyeztetettek azok a call centerek, amelyek sok érzékeny ügyfélrekordot vezetnek. Hogyan lehet maximalizálni a help desk biztonságát?

A következőképpen teheti meg: kövesse a call center megfelelőségi követelményeinek praktikus ellenőrzőlistáját. Kitöltésével segít megőrizni call center biztonságát.

A call center megfelelőségi ellenőrzőlista fontossága

Ez egy olyan eszköz, amely segít mindenféle kapcsolattartó központnak naprakészen tartani a legújabb jogi követelményeket. Ha gondoskodik arról, hogy ügynökei betartsák az alább felsorolt szabályokat, csökkentheti a pénzbírságok vagy egyéb szankciók kockázatát.

Kinek előnyös a call center megfelelőségi ellenőrző listája?

call center ügynökök

- üzlettulajdonosok

A call center megfelelőségi ellenőrzőlistáját bármilyen méretű vállalkozás használhatja. Ellenőrzőlistánk segíti vállalkozását abban, hogy betartsa a törvényt, legyen szó akár egy kapcsolattartó központtal rendelkező kisvállalkozásról, akár egy több call centerrel rendelkező vállalkozásról.

Fedezze fel a call center megfelelőségi ellenőrzőlistáját

Ez a megfelelőségi program gerince. Biztonságos hálózat nélkül a call center minden művelete veszélyben van.

Miért fontos a biztonságos hálózat kiépítése és fenntartása?

Mert segít megvédeni az ügyfelek adatait a jogosulatlan hozzáféréstől, lopástól vagy módosítástól.

Hogyan építsünk ki és tartsunk fenn biztonságos hálózati infrastruktúrát?

Ha nem tudja, hol kezdje, vegye fel a kapcsolatot egy IT-biztonsági tanácsadóval. Ezt kétféleképpen lehet megtenni:

- tűzfalak bevezetésével, amelyek figyelik a hálózati forgalmat, észlelik a fenyegetéseket a belső hálózatok védelme érdekében, összehasonlítva a forgalmat egy szabványlistával

- az alapértelmezett hozzáférési jelszavak használatának elkerülésével, ami drámaian növelheti az adatszivárgás esélyét

Tipp: A biztonságos hálózati infrastruktúra kiépítésével és fenntartásával kapcsolatos további információkért forduljon a National Institute of Standards and Technology-hoz (NIST).

Milyen eszközöket kell használni a biztonságos hálózat kiépítéséhez és fenntartásához?

- tűzfalak

- behatolásjelző rendszerek

- jelszókezelő szoftver

- VPN

- vírusirtó szoftver

A webszolgáltatások erősen ki vannak téve a rosszindulatú programok célzásának. Ez alól a bankkártyás tranzakció sem kivétel, így a kapcsolattartó központokat is meg kell védeni ezekkel szemben. Egy ilyen program fejlesztése proaktív megközelítés a kiberfenyegetések és sebezhetőségek kezelésére.

Miért fontos egy sebezhetőség-kezelő programot kidolgozni?

Segít azonosítani, rangsorolni és orvosolni a biztonsági problémákat, mielőtt azok problémát okoznának vállalkozása vagy ügyfelei számára. Egy ilyen program azt is meg tudja mondani, hogy pontosan mit kell tennie a biztonság megsértése esetén.

Melyek a sebezhetőség-kezelő programok fő összetevői?

- A hálózati gazdagépek és az internetre néző eszközök nyilvántartása – a hálózati biztonság azzal kezdődik, hogy tudjuk, mi van a rendszerben, hogyan működik, és miért van szüksége védelemre. Azt is fontos ellenőrizni, hogy vannak-e olyan ismeretlen vagy nem engedélyezett eszközök a hálózaton, amelyek kockázatot jelenthetnek. Például egy olyan számítógép, amely nem szerepel a hálózati leltárban, támadásra használható.

- Protokollok és eljárások – a programnak tartalmaznia kell egy sor olyan protokollt és eljárást, amelyet biztonsági problémák vagy jogsértések esetén követni kell. Például, ha valaki hitelkártyaadatokat lop el a rendszeréből, létre kell hoznia egy protokollt, amely megakadályozza, hogy a lopás hatással legyen az Ön vállalkozására.

- Sebezhetőségi vizsgálat – a lehetséges biztonsági kockázatok azonosítása érdekében. Lehetnek manuálisak vagy automatizáltak, és havonta legalább egyszer végre kell hajtani.

- Javítási terv – amint felfedezi a sebezhetőséget a rendszerében, ki kell dolgoznia egy helyreállítási tervet a talált problémák megoldására.

- Foltkezelés – a rendszereknek védelemre van szükségük az újonnan felfedezett sebezhetőségek ellen. Megfelelőségi folyamatokkal kell rendelkeznie a javítások és frissítések időben történő telepítéséhez.

- Oktatás és tudatosság – az alkalmazottak jelentik az első védelmi vonalat, ezért tisztában kell lenniük a fenyegetésekkel és az ellenük való védekezéssel.

Milyen eszközöket kell használni a sebezhetőségkezelő program fejlesztéséhez?

- sebezhetőségi szkennerek

- javításkezelő szoftver a javítások automatikus frissítéséhez

- szoftverprogramok, amelyek figyelik és elemzik a hálózati tevékenység naplóit szokatlan, gyanús vagy kockázatos viselkedés (SIEM) szempontjából

- mobileszköz-kezelő eszköz pl. okostelefonok és táblagépek

- behatolásérzékelő rendszerek (IDS) a hálózati behatolások észlelésére és az azokra való megfelelő reagálásra

A kártyabirtokos adataihoz való védett hozzáférés minden olyan információra vonatkozik, amelyet a rendszeren tárolnak az ügyfelekről. Ez tartalmazhat neveket, címeket, telefonszámokat, hitelkártyaszámokat stb.

Miért fontos a kártyabirtokosok adatainak védelme?

Megakadályozza, hogy a hackerek hozzáférjenek a kártyatulajdonosok adataihoz, és azokat csalásra vagy személyazonosság-lopásra használják fel. Ezenkívül megakadályozza a kártyatulajdonosok adatainak illetéktelen továbbítását.

Hogyan védjük meg a kártyabirtokosok adatait?

Először is győződjön meg arról, hogy megfelel a Payment Card Industry Data Security Standard (PCI DSS szabvány) követelményeinek. Ezután hajtson végre egy erős hozzáférés-szabályozási intézkedést az ügyfelek személyes adatainak védelme érdekében.

Tipp: kerülje az ügyféladatok tárolását, és távolítsa el a korábban tárolt adatokat.

Hatékony kriptográfiai rendszerre és titkosításra van szükség a kártyatulajdonosok érzékeny adatainak biztonságos továbbításához.

Milyen eszközöket használjunk a kártyabirtokosok adatainak védelmére?

- megfelelőségkezelési platformok (beépített sebezhetőség-ellenőrzővel)

- titkosító szoftver

Ez egy olyan dokumentum, amely felvázolja a szervezet elektronikus információinak védelmére vonatkozó megközelítését.

Miért fontos egy információbiztonsági politika bevezetése?

Keretet biztosít az alkalmazottak számára, amelyeket követni kell az érzékeny adatok kezelése során, és így segít megvédeni a vállalkozást.

Hogyan alakítsunk ki információbiztonsági politikát?

- konzultáljon jogi részlegével, hogy megbizonyosodjon arról, hogy a szabályzat megfelel a vonatkozó törvényeknek

- működjön együtt az informatikai részlegével, hogy meghatározza, mely technológiákat és eljárásokat kell végrehajtani ahhoz, hogy az IS-irányelv rendeltetésszerűen működjön.

- győződjön meg arról, hogy minden alkalmazott tisztában van az új szabályzat értelmében fennálló kötelezettségeivel, mielőtt hatályba lép

Milyen eszközöket kell használni az információbiztonsági politika kialakításához?

- házirend-kezelő szoftver a házirendek és eljárások kezeléséhez a feladatok automatizálásával, például annak nyomon követésével, hogy ki fér hozzá a különböző dokumentumokhoz, vagy tárolja a valaha létrehozott összes verzió változatát.

- Jogi és Informatikai osztályok a szervezeten belül

- online sablonok, amelyek segítségével elkezdheti saját irányelveinek és eljárásainak kidolgozását

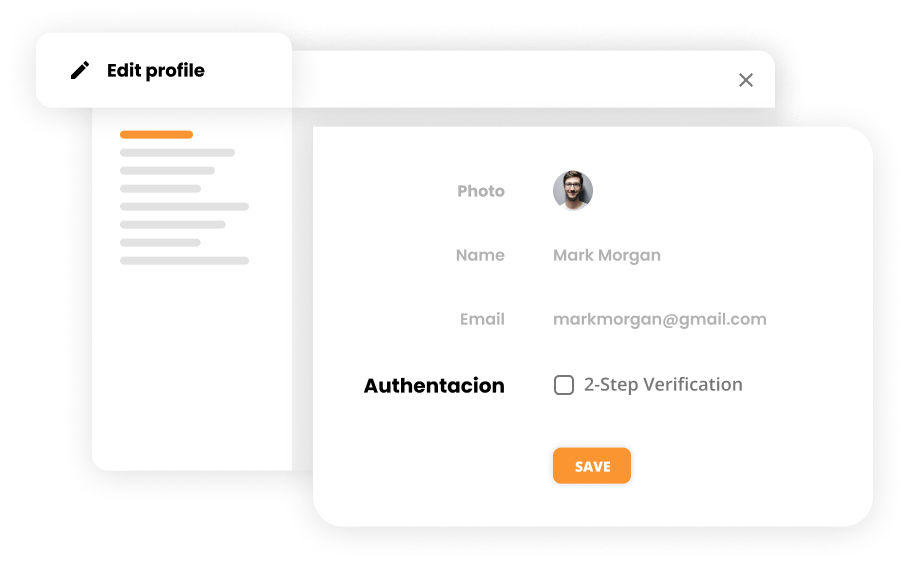

A hozzáférés-szabályozás egy olyan folyamat, amely lehetővé teszi annak kezelését, hogy ki férhet hozzá rendszereihez és adataihoz. Itt feltétlenül olyan help desk szoftvert kell választani, amely a legújabb biztonsági képességekkel rendelkezik.

Miért fontosak az erős hozzáférés-ellenőrzési intézkedések?

Megvédi adatait a jogosulatlan hozzáféréstől, csökkenti a belső csalások és visszaélések kockázatát, és segít megvédeni az ügyfelek adatait.

Hogyan valósíthatunk meg erős hozzáférés-szabályozást?

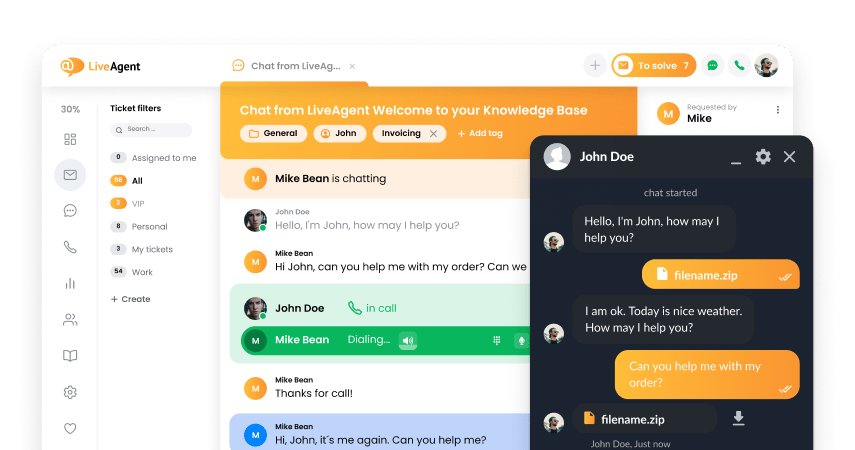

A kulcs az, hogy az összes intézkedést az Ön nevében irányítsa az automatizált ügyfélszolgálati szoftvert, például a LiveAgentet. Ez egy olyan megoldás, amely segít biztonságosan kezelni az összes ügyfélkérést egyetlen felületről.

Egy ilyen eszköz kiválasztásával növeli ügyfelei adatainak biztonságát. A LiveAgent a következőket kínálja:

- IP címek letiltása

- 2 lépéses ellenőrzés

- HTTPS titkosítás

- Több adatközpont

- GDPR

A LiveAgent ingyenesen tesztelhető, mielőtt bármilyen pénzügyi kötelezettséget vállalna.

Milyen eszközöket kell használni az erős hozzáférés-szabályozási intézkedések megvalósításához?

- help desk szoftver beépített hozzáférés-vezérlési funkcióval (például a LiveAgent)

- hozzáférés-kezelési megoldások

- call center szoftver

A titkosítás olyan folyamat, amelynek során az adatokat titkosított szöveggé alakítják, így csak azok férhetnek hozzá, akik rendelkeznek a visszafejtési kulccsal.

Miért fontos a hangtranzakciók titkosítása?

Ezzel biztosítják az ügyfeleket, hogy a továbbított információ védve van a lehallgatástól egyéb formáitól.

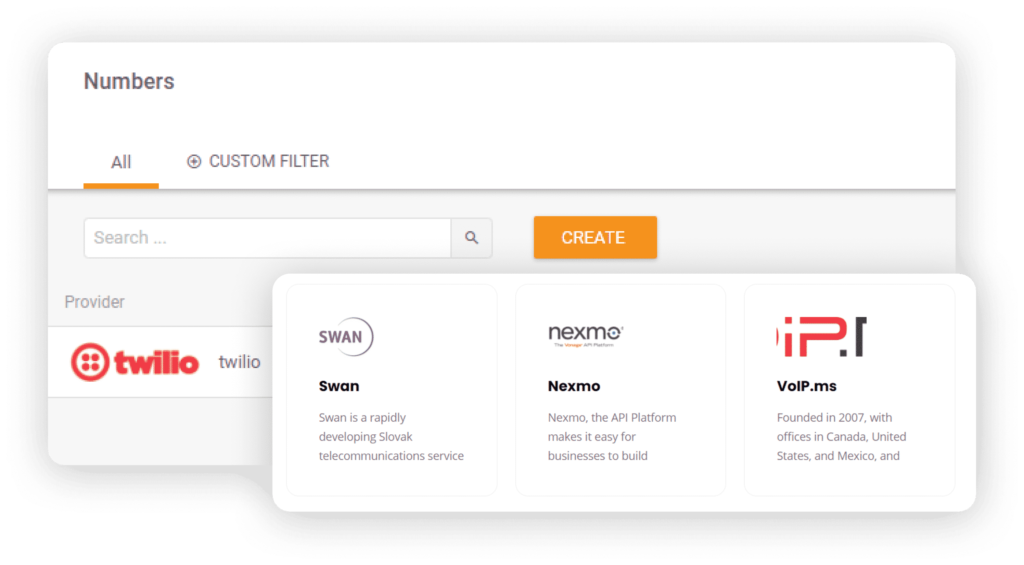

Hogyan lehet titkosítani a hangtranzakciókat?

Számos különböző titkosítási protokoll használható, mint például a Secure Sockets Layer (SSL) és a Transport Layer Security (TLS).

Tipp: ha a LiveAgent súgóját használja, kihasználhatja a beépített titkosítását. A LiveAgent alapértelmezés szerint az összes adatot SSL-n (HTTPS) és TLS-en keresztül titkosítja, így a webhelye/alkalmazása és a szervereink közötti forgalom biztonságos.

Milyen eszközöket kell használni a titkosított hangtranzakciók biztosításához?

- titkosítást támogató hangátviteli berendezés

- erős titkosítási algoritmus

- Voice over Internet Protocol (VoIP) szolgáltatók és SSL-t vagy TLS-t használó telefonrendszerek

A csalárd tevékenységek megelőzése érdekében fontos, hogy ne engedélyezze az ügyfelek fizetési adataihoz való hozzáférést.

Miért fontos megakadályozni a fizetési információkhoz való hozzáférést?

A hozzáférés megtagadása segít megvédeni ügyfelei pénzügyi adatait a számítógépes bűnözők általi ellopástól.

Hogyan akadályozhatja meg a fizetési információkhoz való hozzáférést?

Először is győződjön meg arról, hogy alkalmazottai tisztában vannak az érzékeny adatok védelmével kapcsolatos felelősségükkel. Használjon erős hitelesítési eljárásokat, például kéttényezős hitelesítést és egyszeri jelszavakat. Ezenkívül titkosítson minden adatátvitelt a fizetési terminálok és a szerverek között, hogy senki ne tudja lehallgatni azokat továbbítás közben.

Milyen eszközöket kell használni a fizetési információkhoz való hozzáférés megakadályozására?

- egyszeri jelszógenerátorok (például a Google Authenticator)

- adattitkosító szoftverek (például OpenSSL) vagy hardvereszközök, például VPN-ek

- adatvesztés-megelőzési (DLP) megoldás

Ha ezeket az adatokat nyomon kell követnie, győződjön meg arról, hogy azokat biztonságos helyen tárolja, és csak az arra jogosult személyek férhetnek hozzá.

Miért fontos, hogy ne írjunk le érzékeny információkat?

Ez nem felel meg a GDPR törvénynek, és megkönnyíti az illetéktelen személyek számára, hogy hozzáférjenek ezekhez az információkhoz.

Hogyan tud feljegyzéseket készíteni és betartani a törvényt?

Ha jegyzetelnie kell, ügyeljen arra, hogy biztonságos tárolási módot használjon. Ez magában foglalhatja a notebookok széfbe zárását vagy titkosított fájltároló rendszer használatát.

Milyen eszközöket kell használni az érzékeny információk nyomon követésére?

- titkosított jegyzettömbök

- notebook zárak

- jelszóval védett fájlok

A mobiltelefonok kapcsolattartó központban történő használata növeli az adatvesztés vagy -lopás kockázatát.

Miért fontos minimalizálni a mobileszközök használatát?

Csökkenti az érzékeny információk elvesztésének vagy ellopásának esélyét az alkalmazottak hibája, például az eszköz elvesztése miatt.

Hogyan lehet minimalizálni a mobileszközök használatát a munkaterületen?

Tájékoztassa alkalmazottait a személyes eszközök használatával kapcsolatos kiberbiztonsági kockázatokról, és győződjön meg arról, hogy megértik az adatbiztonság fontosságát. Követelje meg az alkalmazottakat, hogy jelszóval védjék eszközeiket, és telepítsenek jó hírű biztonsági alkalmazásokat. Győződjön meg arról, hogy minden érzékeny adat titkosítva van, mielőtt mobileszközön tárolná vagy továbbítaná őket.

Milyen eszközöket érdemes használni a mobileszközök használatának minimalizálására?

- az alkalmazottak adatbiztonsági oktatása

- jelszóvédő szoftver

- biztonsági alkalmazások

- titkosított tárolási megoldások

Ez az egyik legjobb módja a sérülékenységek azonosításának, mielőtt azok problémát jelentenének a szervezet vagy az ügyfelek számára.

Miért fontos a hálózat monitorozása és tesztelése?

Segít megelőzni a jogosulatlan hozzáférést, az adatvesztést vagy a hackerek ellopását, akik esetleg még fel nem fedezett gyengeségeken és hiányosságokon keresztül próbálnak bejutni a rendszerébe.

Hogyan lehet monitorozni és tesztelni a hálózatokat?

Telepítsen egy hálózatbiztonsági megfigyelő eszközt az összes tevékenység nyomon követéséhez. Állítson be riasztásokat, hogy valós időben értesülhessen minden gyanús tevékenységről. Rendszeresen tesztelje hálózatai biztonságát sebezhetőségi vizsgálatok és penetrációs tesztek futtatásával.

Milyen eszközöket kell használni a hálózatok megfigyelésére és tesztelésére?

- hálózatbiztonsági megfigyelő eszközök

- riasztórendszerek

- sebezhetőséget vizsgáló szoftver

- behatolást vizsgáló eszközök

Gyakori call center biztonsági problémák és fenyegetések

Személyes adatokkal való fenyegetés

A kapcsolattartó központok egyik leggyakoribb veszélye az adatlopás vagy adatvesztés veszélye. Az ügynökök sok személyes információ birtokában vannak, beleértve a társadalombiztosítási számokat, a bankszámlaadatokat és a hitelkártyaszámokat. Ezért fontos, hogy minden ügynök megfelelő képzést kapjon az alkalmazottak számára ezen adatok biztonságos tárolására és továbbítására vonatkozóan.

Belső fenyegetések

A call center ügynökei kockázatot jelenthetnek a központ számára, ha érzékeny információkhoz férnek hozzá, és elégedetlenek lesznek. Fontos, hogy rendszeresen nyomon kövessük az ügynöki tevékenységet és olyan szabályokat alkalmazzanak, amelyek korlátozzák bizonyos adatokhoz való hozzáférést.

Ideiglenes alkalmazottak

A telefonközpontok gyakran alkalmaznak ideiglenes munkaerőt a csúcsforgalom kezelésére vagy a beteg munkavállalók fedezésére. Fontos lépéseket tenni annak biztosítására, hogy ezek a dolgozók képzésben részesüljenek a központ szabályzatairól és eljárásairól, és hogy megértsék a call centerben végzett munkával járó kockázatokat, különben akaratlanul is veszélyeztethetik a központ biztonságát.

Véletlen kattintások

Az alkalmazottak néha olyan hivatkozásokra kattintanak vagy fájlokat nyitnak meg, amelyeket nem szabadna, ami rosszindulatú programok telepítéséhez vagy adatok ellopásához vezet. Alapvető fontosságú az ilyen hibák elleni biztosítékok, például erős jelszavas védelem és biztonsági szoftverek alkalmazása.

Egy alkalmazott haraggal

Egy alkalmazott, aki haragszik a cégre vagy egy másik ügynökre, nagy kárt okozhat. Például érzékeny adatokat szivárogtathatnak ki, rendszereket szabotálhatnak, vagy zaklathatnak más alkalmazottakat. Fontos, hogy szorosan nyomon kövessék az alkalmazottak tevékenységét, és rendelkezzenek szabályzatokkal az ilyen helyzetek kezelésére.

Külső fenyegetések

A szervezeten kívüli hackerek és csalók adathalászattal vagy más technikákkal megpróbálhatnak információkat lopni vagy rosszindulatú programokat telepíteni a call center számítógépekre. Az ilyen fenyegetésekkel szembeni védekezés legjobb módja erős biztonsági intézkedések, például tűzfalak, víruskereső szoftverek és spamszűrők bevezetése.

A call center megfelelőségi ellenőrzőlistájának összefoglalása

- Biztonságos hálózati infrastruktúra kiépítése és fenntartása

- Fejlesszen ki egy sebezhetőség-kezelő programot

- Védje a kártyabirtokosok adatait

- Helyezzen be egy információbiztonsági politikát

- Végezzen erős hozzáférés-felügyeleti intézkedéseket a LiveAgent segítségével

- Hangtranzakciók biztosítása titkosítással

- A fizetési információkhoz való hozzáférés megakadályozása

- Ne írjon le érzékeny információkat

- Minimalizálja a mobileszközök használatát

- Rendszeresen figyelje és tesztelje a hálózatokat

Frequently Asked Questions

Mi a megfelelőség a call centerben?

A „megfelelőség” kifejezés a CSR-ek betartását jelenti az adott vállalati irányelvekhez és eljárásokhoz az ügyfelekkel folytatott interakciók során.

Mennyi ideig tart a TCPA hozzájárulása?

A TCPA hozzájárulása mindaddig érvényes, amíg azt a fogyasztó vissza nem vonja, vagy az érintett vállalat meg nem szünteti a vonatkozó marketingkampányt.

Hogyan javíthatom a call center megfelelőségét?

A kapcsolattartó központnak való megfelelés javítása érdekében megfelelő ügynökképzést kell végrehajtania a vállalatában, felügyelnie kell az alkalmazottak munkáját, és rendszeres NPS-felméréseket kell végeznie. Ezenkívül rendszeresen frissítse a szabályzatokat, hogy minden CSR tisztában legyen a legfrissebb megfelelőségi követelményekkel.

Mi a különbség a DNC és a TCPA között?

A DNC (Do Not Call) előírásai tiltják a telemarketinges hívásokat olyan lakossági ügyfelek számára, akik regisztrálták számukat a nemzeti DNC-listán. A TCPA (Telefonos Fogyasztóvédelmi Törvény) szabályozása megvédi a fogyasztókat a kéretlen marketinghívásoktól és szöveges üzenetektől.

Mik azok a megfelelési kérdések?

A megfelelőségi kérdések olyan konkrét kérdések, amelyeket az ügynököknek fel lehet kérni a vevő vagy a megrendelés hitelességének ellenőrzésére. Például a CSR kérheti az ügyfél születési dátumát vagy társadalombiztosítási számát, hogy igazolja személyazonosságát.

Miért fontos a call center megfelelősége?

Biztosítja, hogy az ügynökök pontos és következetes információkat nyújtsanak az ügyfeleknek. Ezenkívül segít megvédeni a CSR-t a felelősségtől, ha helytelen vagy félrevezető információkat adnak meg az ügyfelekkel folytatott interakciók során.

Ügyfélszolgálati szoftver szójegyzék

Fedezze fel az ügyfélszolgálati szoftverek szakszókincsét! Hasznos kifejezések kezdőknek és haladóknak egyaránt. Kattintson ide!"

You will be

in Good Hands!

Join our community of happy clients and provide excellent customer support with LiveAgent.

Weboldalunk sütiket használ. A folytatással feltételezzük, hogy engedélyezi a sütik telepítését, ahogy azt a weboldalunk részletezi adatvédelmi és sütikre vonatkozó irányelvek.

- How to achieve your business goals with LiveAgent

- Tour of the LiveAgent so you can get an idea of how it works

- Answers to any questions you may have about LiveAgent

Български

Български  Čeština

Čeština  Dansk

Dansk  Deutsch

Deutsch  Eesti

Eesti  Español

Español  Français

Français  Ελληνικα

Ελληνικα  Hrvatski

Hrvatski  Italiano

Italiano  Latviešu

Latviešu  Lietuviškai

Lietuviškai  Nederlands

Nederlands  Norsk bokmål

Norsk bokmål  Polski

Polski  Română

Română  Русский

Русский  Slovenčina

Slovenčina  Slovenščina

Slovenščina  简体中文

简体中文  Tagalog

Tagalog  Tiếng Việt

Tiếng Việt  العربية

العربية  English

English  Português

Português